最新文章

-

青春永驻的秘密,从细胞开始

资讯在焕新与希望交织的初夏时节,克丽缇娜于武汉隆重举行「御颜粹泌」系列金绷带新品发布会,应用再生医学作为研发核心,正式拉开了品牌细胞级护肤时代的序幕,以细胞开启了一场…标签: -

柏氏再度入选《品牌中国》栏目重点推荐品牌,用品质致匠心!

资讯5月20日,在黄河水奔涌的千年名城兰州,柏氏走遍中国30年第十四站盛典迎来里程碑事件柏氏与CCTV《品牌中国》正式签署战略合作协议,获评重点推荐品牌。这场签约标志着对柏氏42年坚守…标签: -

三亚·亚特兰蒂斯七周年庆典启幕 五一假期邀您共赴海洋狂欢盛宴

资讯唇部干燥、起皮、疼痛,这些问题是否让你烦恼不已?尤其是在干燥的季节,唇部的不适不仅影响美观,还可能带来疼痛和不便。Blistex碧唇莹润保湿润唇膏以其卓越的保湿能力和温和的配方…标签: -

蔻依仙境花园系列香氛 深林雪松全新上市

资讯经典香氛,焕新演绎 在Chlo 仙境花园系列中,调香师们引领您的视线与嗅觉,探寻那些独具个性的花朵。他们向Gaby Aghion的先锋视野致敬,聚焦于那些在不完美中散发特别魅力的材料,…标签: -

聚心!聚势!聚力!国际“大A”2025夏季新品盛典

资讯钱塘潮涌处,霓裳绘新章。4月15-17日,Acupuncture品牌「聚心聚势聚力」2025夏季新品盛典于杭州宝盛国际会议中心临江启幕,以钱塘江奔涌之势为引,汇聚行业领袖、设计精英以及全国优…标签: -

淑泉自主研发产品圈粉无数,轻资产创业模式火出圈

资讯颜值经济迅猛发展,美业展现出了令人瞩目的增长韧性,成为各路品牌激烈角逐的黄金赛道。其中,尤以健康护肤领域尽显魅力,吸引了大量从业者和消费者的关注和热议。 正是在这样…标签: -

三个魔发匠与分众传媒达成亿级战略合作,打造功效洗护国货标杆品牌!

资讯3月1日,以聚10而发 变革增长为主题的中国首届功效洗护趋势论坛暨三个魔发匠十周年品牌战略发布会在广州花都隆重举办。本次大会主办方三个魔发匠与分众传媒签署亿级战略合作,…标签: -

祖·玛珑「身心在香息间自然而愈」莫村之旅

资讯祖玛珑倾献全新「感官之浴」身体护理系列 2025年2月27日至28日,英伦经典香氛品牌Jo Malone London祖玛珑携手天猫小黑盒,于莫村紫岭山谷开启两天一夜的「身心在香息间自然而愈」治愈…标签: -

蔻依荒木玫瑰香调香氛全新上市

资讯Chlo,由女性创造,为女性而生。它与世界同步,以和谐之美为成长动力。创立伊始,Chlo就是自由的象征:1952年,Gaby Aghion缔造Chlo之际,就将创造女性产品作为品牌宗旨。她摒弃墨守成…标签: -

匠心独运,别具一格,Tradition家居2025春季新品发布

资讯Tradition 2025春季新品系列正式发布,将优雅设计与卓越工艺相融合,为日常生活增添无尽可能。Tradition以此系列带来全新的家居体验,呈现出独特的美学价值与非凡的功能性,赋予空间…标签: -

叙述色彩,沉浸自然,HAY家居2025春季新品发布

资讯HAY家居2025春季新品系列正式亮相,将简约与创新设计巧妙融合,为现代家居生活注入全新风貌。通过这一系列产品,HAY不仅展示了精湛的现代工艺,还着力提升日常使用的舒适性与美学…标签: -

2024年中国美人鱼公开赛年度总冠军赛暨亚洲杯赛于三亚亚特兰蒂斯盛大启幕 首个亚洲杯冠军将诞生

资讯12月12日至13日,2024中国美人鱼公开赛年度总冠军赛暨亚洲杯赛在三亚亚特兰蒂斯隆重开赛。这是美人鱼体育竞技的首届亚洲杯赛,标志着已逐步成型的美人鱼运动迈向了更高的国际化和专…标签: -

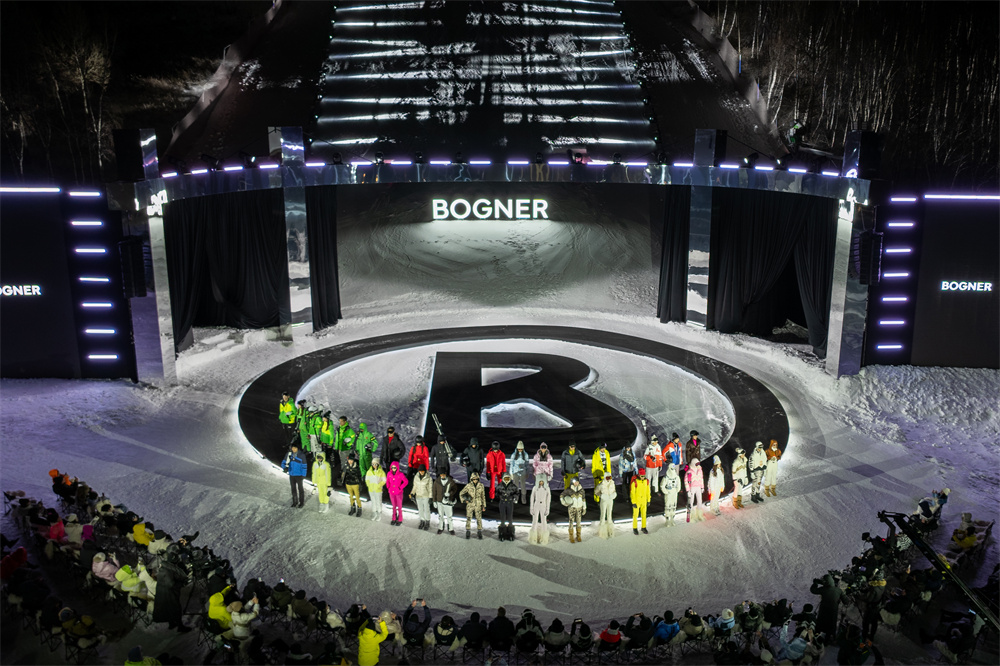

BOGNER博格纳中国传奇首秀 雪幕将至,御雪而行

资讯雪幕将至,御雪而行 全球高奢滑雪时尚运动品牌BOGNER博格纳2024冰雪大秀拉开帷幕,中国传奇首秀,于崇礼万龙滑雪场打造雪上盛典。致敬深厚品牌历史,携手冬季新奢时装,畅想未来…标签: -

诗婉妮®革新之作—「速润瓶」开启科技补水新风潮

资讯2024年,透明质酸市场继续保持强劲增长态势,尤其是在国内市场,透明质酸的市场规模预计即将达到330亿元,同比增长约17.3%。这一增长不仅反映了消费者对皮肤美容的更高追求,也得…标签: